Het opzetten van een Gast Netwerk is een ideale manier om je netwerk af te scheiden van je gasten. In deze blog leg ik uit hoe je dit met Tomato doet.

Als we visite krijgen dan ben ik vaak bezig om het wachtwoord van ons draadloos netwerk in te typen in de devices (smartphone/tablet) van het bezoek. Het is handiger om hiervoor een gast netwerk te hebben met alleen internet access en een makkelijk wachtwoord.

Het opzetten van een gast netwerk is mogelijk met de Tomato Firmware, maar dit vereist wel wat meer stappen. In deze blog leg ik uit hoe je dit voor elkaar krijgt.

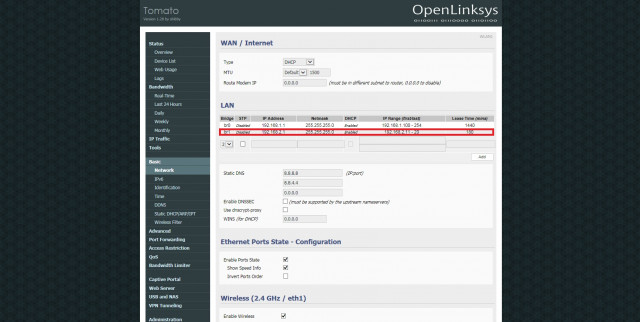

Ten eerste moet je in Tomato een bridge toevoegen in je ‘Basic -> Network’ settings zoals hieronder (br1).

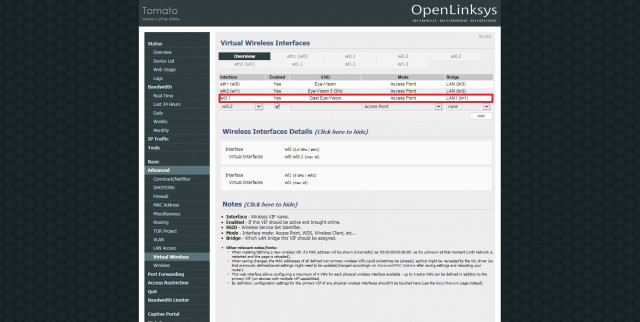

Het is verstandig om dit op een ander subnet te doen als je eigen netwerk.Nu moeten we een draadloze SSID maken voor onze gasten. Dit doe je in de ‘Advanced -> Virtual Wireless’ setting. Voeg hier een ‘wl0.1’ interface toe zoals hieronder aangegeven. Voor de 5 GHz band gebruik je ‘wl1.1’.

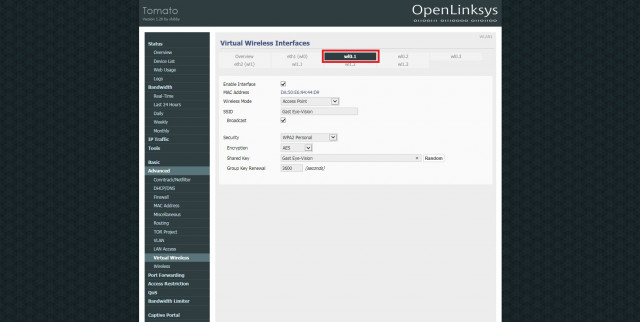

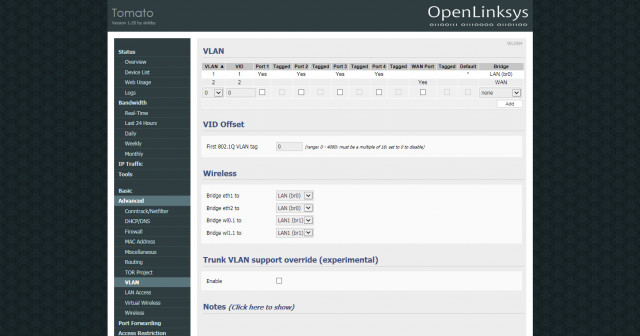

Je kunt de draadloze instellingen voor je gast netwerk verder configureren door op de Virtual Wireless Interface (wl0.1) knop bovenin het scherm te drukken. Tenslotte moet je je Virtual Wireless network nog bridgen in de VLAN Settings. Om er tenslotte zeker van te zijn dat je visite alleen maar op Internet kan, kun je het een en ander nog finetunen in het Firewall Script van het ‘Administration’ menu. Voeg hier de volgende regels toe:GUEST_NET="192.168.2.0/24" LAN_IP="$(nvram get lan_ipaddr)" LAN_NET="$LAN_IP/$(nvram get lan_netmask)" # limit guests to essential router services iptables -I INPUT -i br1 -j DROP iptables -I INPUT -i br1 -p udp --dport 67 -j ACCEPT iptables -I INPUT -i br1 -p tcp --dport 53 -j ACCEPT iptables -I INPUT -i br1 -p udp --dport 53 -j ACCEPT # allow routing from guest network to private network iptables -I FORWARD -i br1 -o br0 -m state --state NEW -j ACCEPT # deny access to private network by guests (internet only) iptables -I FORWARD -i br1 -d $LAN_NET -m state --state NEW -j DROP # deny access to all other private networks by guests (internet only) iptables -I FORWARD -i br1 -d 192.168.1.0/24 -m state --state NEW -j DROP iptables -I FORWARD -i br1 -d 192.168.2.0/24 -m state --state NEW -j DROP # enable nat on guest network (only necessary if not using static route on primary router) iptables -t nat -A POSTROUTING -s $GUEST_NET -j SNAT --to $LAN_IP

In principe ben je nu klaar en kun je de visite voortaan op je gast netwerk laten inloggen zonder je zorgen te maken over de veiligheid van je eigen netwerk.

Hoi Henri,

ik volg je blog al een tijd. Ik kwam hier destijds terecht door een zoekopdracht m.b.t. de Humax condensator problemen.

Ben in bezit van een rt-n66u router, en besloot mede door je topic hierover om er meteen Tomato op te flashen.

Tijdje probleemloos gedraaid, echter het wi-fi signaal viel me enorm tegen met Tomato (had meteen uit de doos dit erop gezet en de Asus firmware niet eens gedraaid).

Via via via kwam ik een fork tegen van de bekende Merlin firmware. Hier heb ik enorm goed wi-fi signaal mee !

Tevens kun je hier in de webgui gasten wi-fi aanzetten, zowel op 2.4GHz als op 5GHz.

Dacht dit even te melden hier…….

Verder een erg leuk blog !

gr. Patrick.

Bedankt voor je feedback Patrick. Ik hoor inderdaad ook goede verhalen over Merlin. Ik zelf ervaar echter geen slecht Wifi signaal met de laatste Tomato Firmware. Heb je ook weleens naar mijn tips over het vergroten van je draadloos netwerk bereik gekeken (http://eye-vision.homeip.net/1455/draadloos-netwerk-bereik-vergroten/)?

De stock firmware van Asus op zich is al best goed, maar ik liep destijds al meteen tegen het beperkt aantal port-forwards dat je kon aanmaken (uit mijn hoofd 32). Met Tomato heb ik dit issue niet. Verder heeft Tomato als voordeel dat je nog lekker veel zelf kan experimenteren en instellen en bovendien nog extra functionaliteit heeft t.o.v. de standard Asus stock firmware. Zo zie je in mijn voorbeeld hierboven dat je precies je firewall settings naar je eigen behoeften kunt instellen.

Kun jij vertellen wat Merlin nog allemaal extra heeft?

Hoi Henri,

ik draai niet de Merlin firmware, maar weer een afgeleide daarvan (fork).

Info : http://forums.smallnetbuilder.com/showthread.php?t=18914

En mijn router is geconfigureerd als Access Point, daarmee vallen enkele settings weg die je wel hebt als je hem als router instelt. Hierdoor ken ik ook niet alle voordelen/verschillen met de stock firmware, behalve dat er enkele extra functies inzitten en bugfixes en security updates. Meer info in dit topic (vooral de laatste pagina’s) :

http://gathering.tweakers.net/forum/list_messages/1477254

groeten, Patrick.

Dag Henri,

ben een paar dagen aan het stoeien om hier een gasten-wifi werkend te krijgen.

Ik draai ook de Tomato firmware, op een Linksys E2000 router.

Mijn config is iets afwijkend dan in jouw uitleg, ik gebruik namenlijk een “hoofd” router/firewall,

en de E2000 dient als extra Access Point elders in huis.

Alles werkt, behalve dat ik via het gasten-wifi niet op internet kan. Ik vermoed een DNS issue.

Mijn gasten scope is 172.16.10.0/24.

Ik heb via Google ook andere uitleg gevonden, die praten over een VLAN, wat in jouw verhaal niet voorkomt.

Afijn, als iemand mij kan verder helpen zou dat erg fijn zijn….

Oke dan….inmiddels werkt het!

Je stappenplan deed de truc. Ik denk dat de E2000 trager reageert dan ik dacht waardoor ie nog moest nadenken (ik weet het ook niet). Maar in ieder geval heb ik bereikt wat ik wilde bereiken. Thanks.

Beste Henry, welke tomato versie gebruikte jij ?

ik gebruik tomato 1.28 op een WRT54GL en zie nergens de mogelijkheid om Br1 aan te maken.

het ziet er zo simpel uit, maar bij de eerste stap is jou scherm al geheel anders (basic sett. – network) .

Ik gebruik momenteel Tomato Firmware 1.28.0000 -138 K26ARM USB AIO-64K op een Netgear R7000 router. In het voorbeeld hierboven gebruikte ik volgens mij Tomato Firmware 1.28.0000 -124 K26RT-N AIO-64K op een Asus RT-N66U router. De WRT54GL die jij gebruikt is al een oud beestje. Ik neem aan dat jij de versie van Polarcloud daarvoor gebruikt. Ik zelf maak gebruik van de Shibby versie. Deze heeft ondertussen veel meer mogelijkheden dan die van Polarcloud.

Wellicht is het verstandig dat je een keer een nieuwe router aanschaft. Volgens mij kan deze WRT54GL de huidige snelheden die internet providers tegenwoordig aanbieden niet meer bijhouden.